Servizi gestiti per la

sicurezza informatica di PMI e professionisti

L'approccio alla sicurezza di Verysafe prevede una gamma di servizi completamente gestiti ed una persona di riferimento, il vostro Coordinatore per la sicurezza informatica, che sarà sempre a vostra disposizione.

Niente call-center o interlocutori molteplici: la persona conoscerà la vostra realtà come se fosse un vostro dipendente, ne seguirà i processi e verificherà periodicamente lo stato della vostra sicurezza in base ai servizi sottoscritti.

Formazione Cybersecurity

La prima linea di difesa è la prevenzione e la formazione del personale è di fondamentale importanza. Ti forniamo una piattaforma di formazione continua in pillole che richiederà un impegno di pochi minuti al giorno.

Gestione e monitoraggio router, firewall e apparati

Un firewall ben configurato, costantemente aggiornato e monitorato aiuta a prevenire gli attacchi.

Ci sono troppi apparati abbandonati a sé stessi che diventano facile bersaglio.

Protezione endpoint (PC)

L'endpoint è uno dei principali fattori di rischio. L'antivirus non basta: è necessario avere sistemi di analisi comprtamentale del software capaci di rilevare attività sospette che devono essere analizzate da un security operation center (SOC)

Protezione mobile

Smartphone e tablet sono spesso connessi alla rete aziendale tramite Wi-Fi e pertanto sono un facile vettore di attacco.

Protezione infrastruttura

La tua infrastruttura server contiene i tuoi dati ed eroga i servizi che permettono alla tua azienda di funzionare: su sede o in cloud, proteggila con un servizio di Security operativo h24.

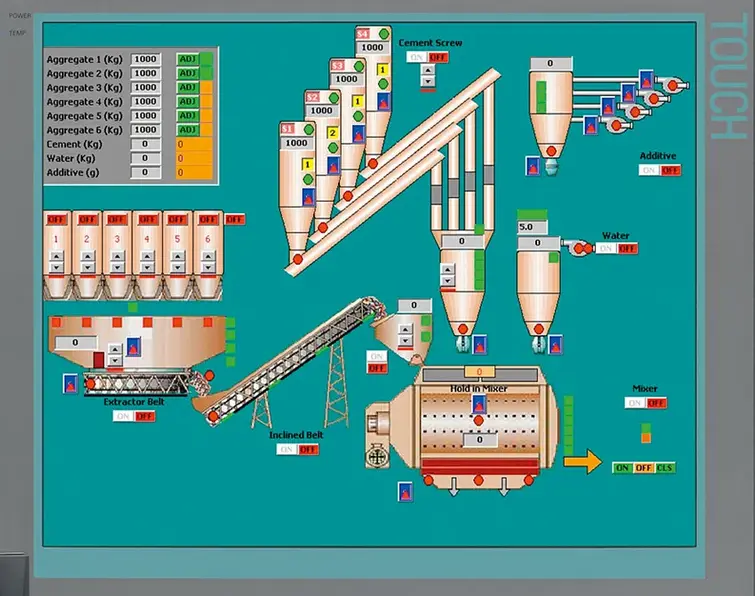

Protezione OT e IOT

Le infrastrutture di stabilimento che fanno funzionare il tuo processo produttivo sono spesso le più vulnerabili in quanto sono presenti apparati vecchi e non aggiornabili (legacy).

Protezione network

Prima di arrivare a compromettere la tua infrastruttura le minacce viaggiano sulla rete. Un adeguato monitoraggio in tempo reale del traffico da parte di un security operation center (SOC) serve a prevenire l'attacco.

Gestione password

Troppo spesso gli utenti usano password deboli o le riutilizzano tra sistemi diversi, spesso pubblici. Una buona piattaforma per la gestione delle password aiuta ad eliminare il problema.

Autenticazione a due fattori (2FA)

Elimina gli attacchi connessi alla sottrazione / leak delle credenziali. L'autenticazione a due fattori impedisce l'accesso anche a chi dovesse conoscere le credenziali ed è richiesta dalla norma NIS2

Vulnerability assessment

Molti attacchi sfruttano vulnerabilità note o zero day. Conoscere i propri punti di debolezza prima che vengano sfruttati previene una grande quantità di attacchi ed è richiesto dalla normativa NIS2.

Penetration testing (PenTest)

Testare periodicamente i propri sistemi di difesa è fondamentale per verificare se quanto in essere riesce a prevenire gli attacchi e a notificare le situazioni anomale.

Patch management

Molti attacchi sfruttano vulnerabilità note per le quali esiste già una patch: i sistemi non aggiornati sono facile bersaglio per gli hacker. Monitoriamo i tuoi sistemi ed installiamo le patch per te.

Analisi data leak

Non hai idea di quante tue informazioni personali e credenziali siano presenti nel dark web. Il monitoraggio periodico di quali informazioni siano disponibili aiuta a prevenire attacchi basati sul riuso delle credenziali.

Protezione accesso alla rete e zero trust

Spesso basta collegare un cavo ad una porta di rete e si ha accesso a tutto.

Mettiamo in sicurezza la tua rete in base ai principi zero trust.

VPN zero trust

Le tradizionali VPN, per essere sicure, sono complesse da gestire e spesso hanno molti buchi di sicurezza.

Zero Trust VPN è una VPN "always on" (non devi "tirare su" la VPN) che ti permette di accedere esclusivamente alle risorse cui hai diritto.

DNS sicuro

Un DNS sicuro permette di prevenire gli attacchi in quanto non permette di collegarsi a siti considerati malevoli da cui le vostre macchine potrebbero scaricare malware.

Certificati SSL

La crittografia del traffico impedisce che qualcuno possa ispezionarlo per analizzarne il contenuto. Ti forniamo e gestiamo tutti i certificati di cui hai bisogno.

Backup

Quando le cose vanno male, il backup è la tua ultima linea di difesa. Troppo spesso, però, nessuno verifica che siano eseguiti correttamente. Eseguiamo e verifichiamo i tuoi backup, li crittografiamo e li conserviamo offsite in un luogo sicuro fuori dalla tua sede.

Business Continuity

Rendiamo la tua infrastruttura resiliente ai disastri logici (es. cryptolocker) o fisici e predisponiamo assieme a te un piano di business continuity. Ogni giorno di fermo ti costa lo 0,4% del fatturato. Perchè non pensarci prima?

Disaster Recovery

Quando tutto va per i verso sbagliato è necessario avere un piano B già pronto che consenta di ripartire in tempi certi. Furti, incendi, allagamenti, terremoti, cryptolocker saranno solo brutte esperienze, ma il tuo business potrà ripartire in tempi certi.

Ripartenza in 15 minuti

Grazie alla nostra infrastruttura di secure cluster ti permette di avere sino a 1440 punti di ripristino giornalieri per la tua infrastruttura virtuale. In soli 15 minuti garantiti potrai tornare operativo a fronte di danni fisici e logici.

Niente più panico in caso di problemi.